Políticas de Acceso Condicional de Azure Active Directory

Antes de empezar, ¿qué es una política de Acceso Condicional, en pocas palabras?

El Acceso Condicional es la herramienta utilizada por Azure Active Directory para reunir criterios, tomar decisiones y hacer cumplir las políticas de la organización.

Si tu dispositivo es compatible, entonces se te concede acceso a Office 365. Si no lo es, el acceso se bloquea. Cuando un usuario usa un dispositivo administrado por Intune que cumple con los requisitos, el MFA no es necesario.

En este post explico cómo las políticas de Acceso Condicional del Azure Active Directory pueden usarse para conservar tus datos seguros, pero también para mantener una buena experiencia de usuario.

Índice de contenidos

Configurar una política de acceso condicional

La sección de acceso condicional se encuentra en el portal de Azure.

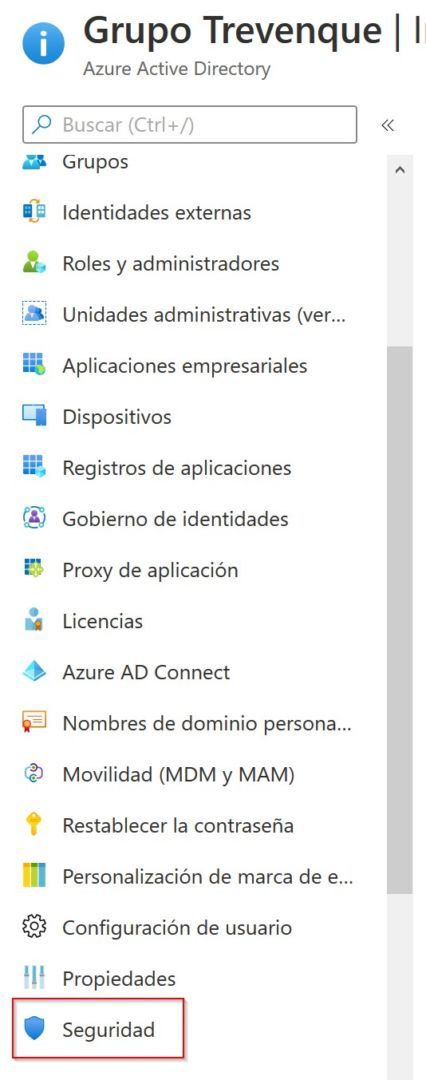

- Inicia sesión en el portal de Azure.

- Navega hasta Azure Active Directory.

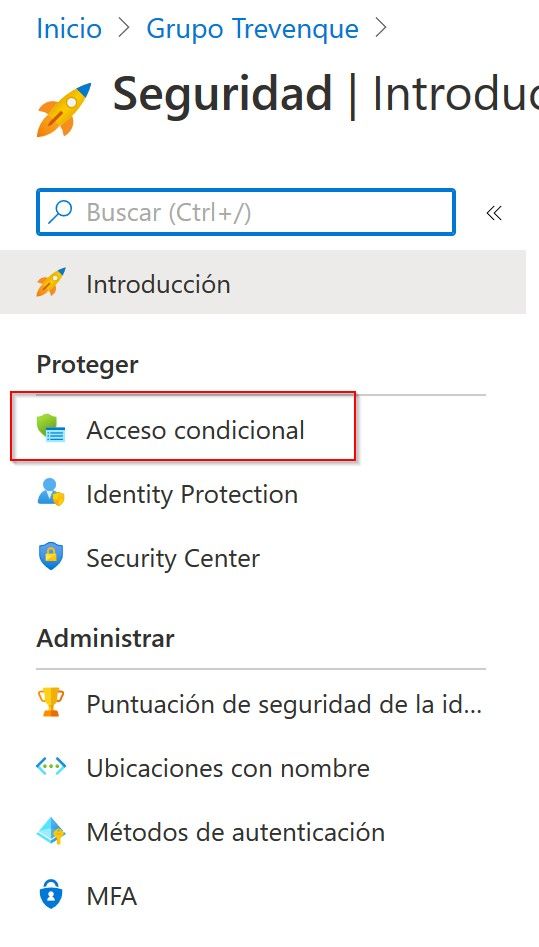

- Escoge seguridad.

- Elige el acceso condicional.

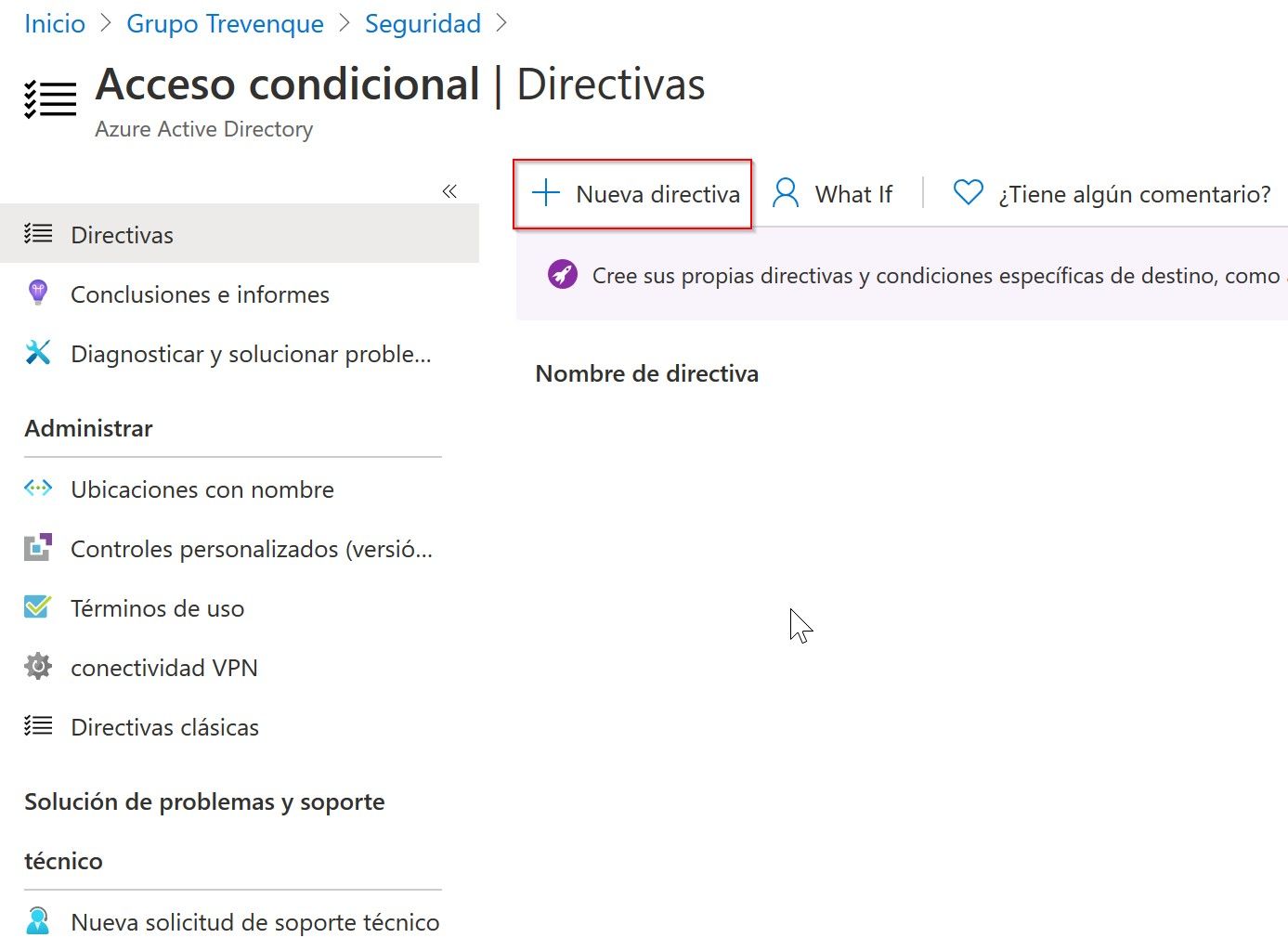

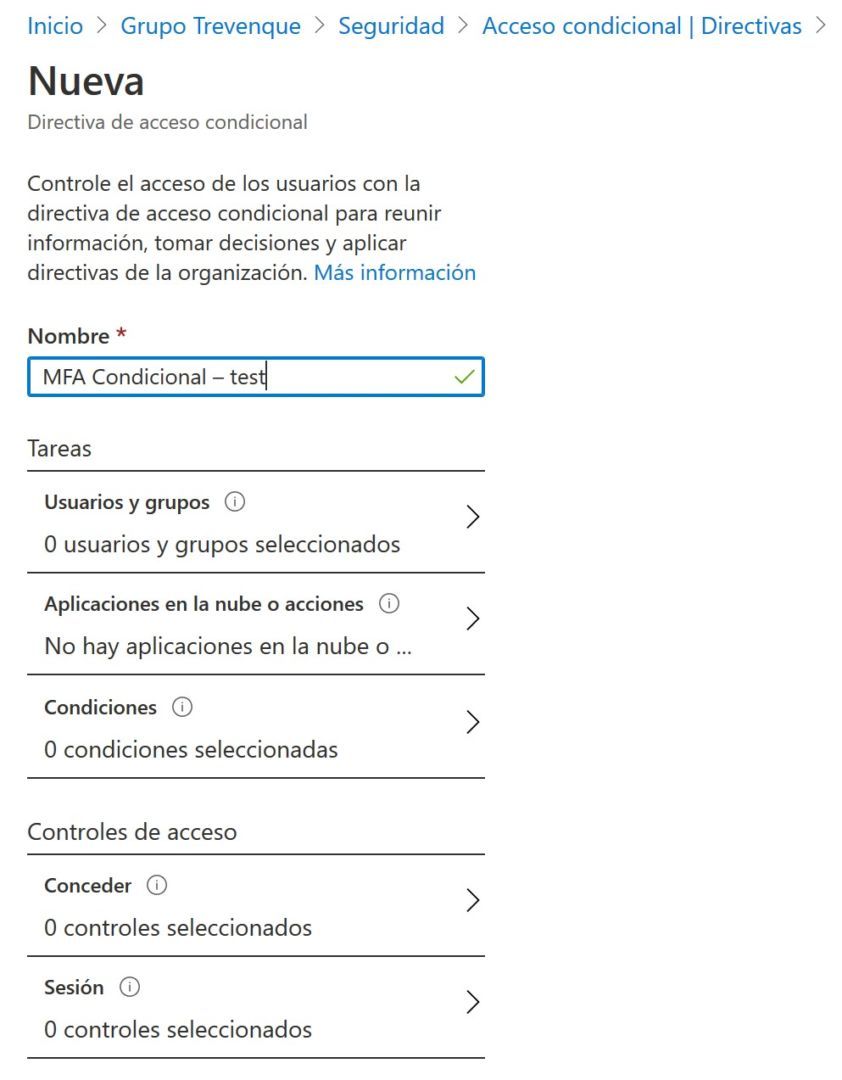

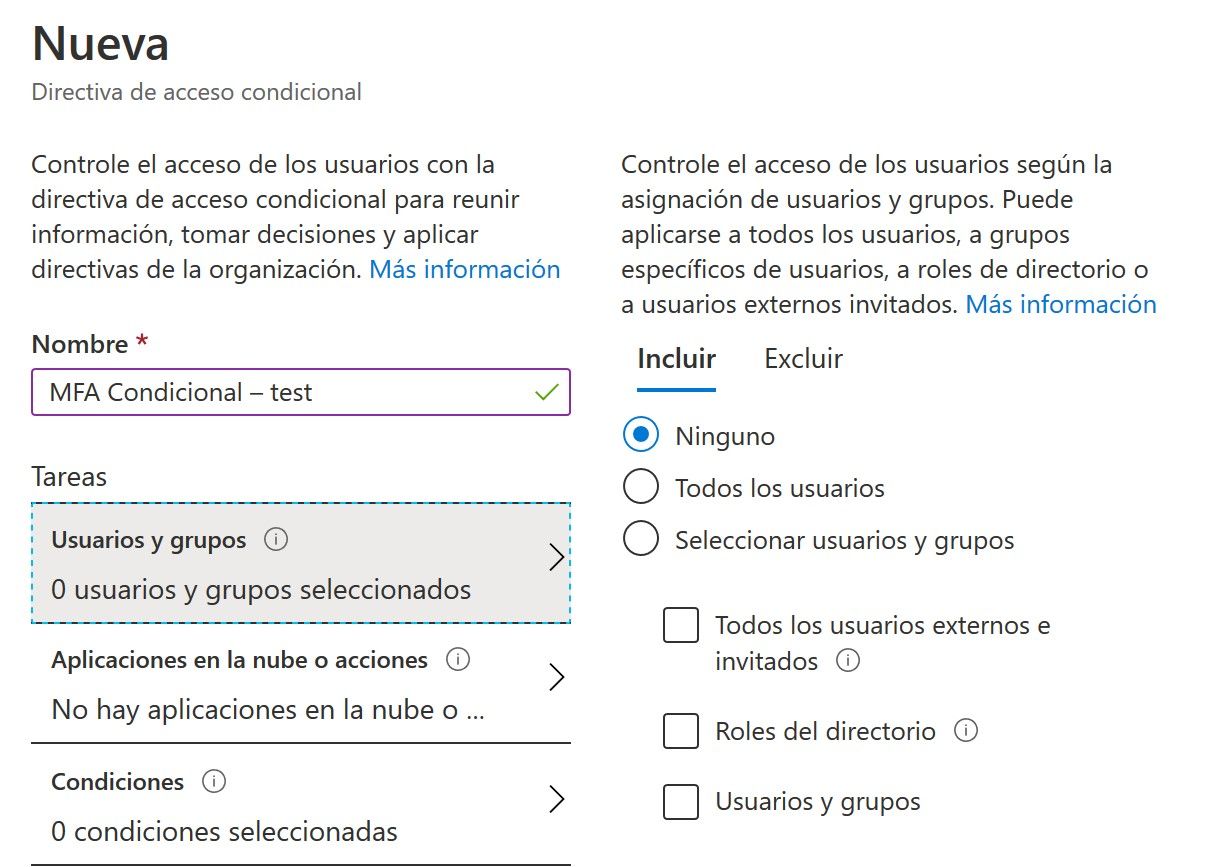

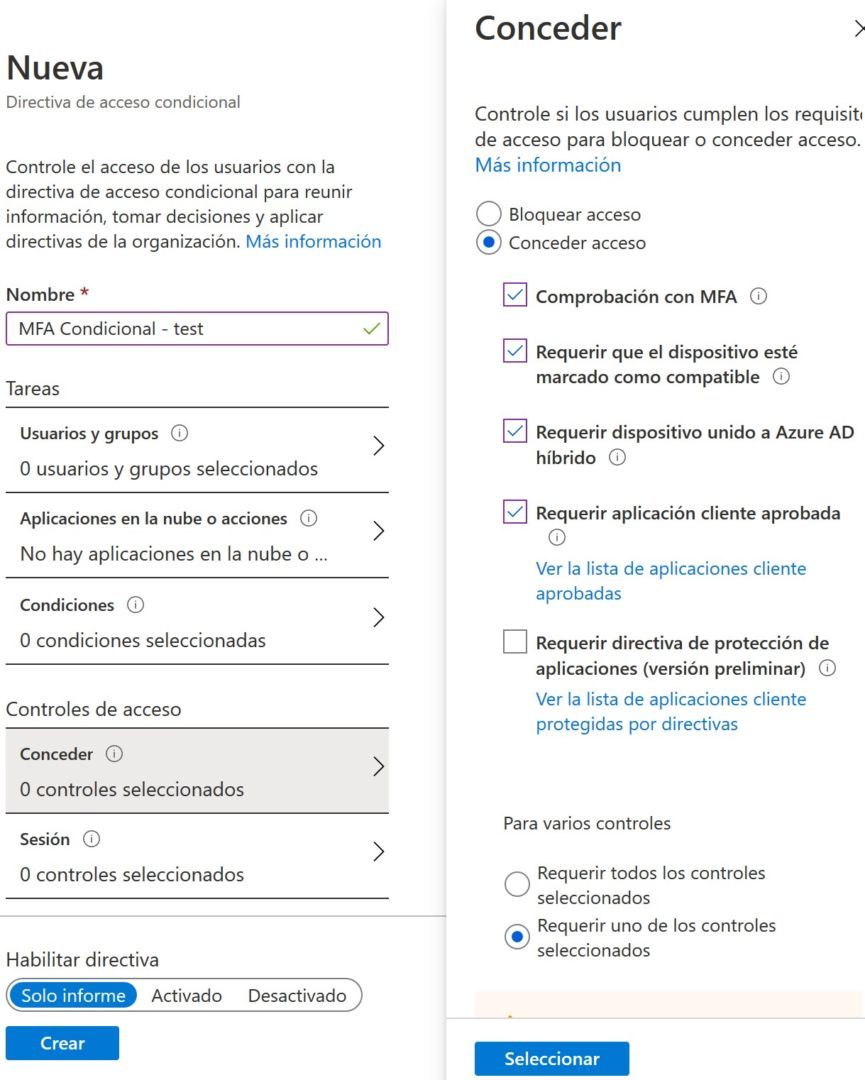

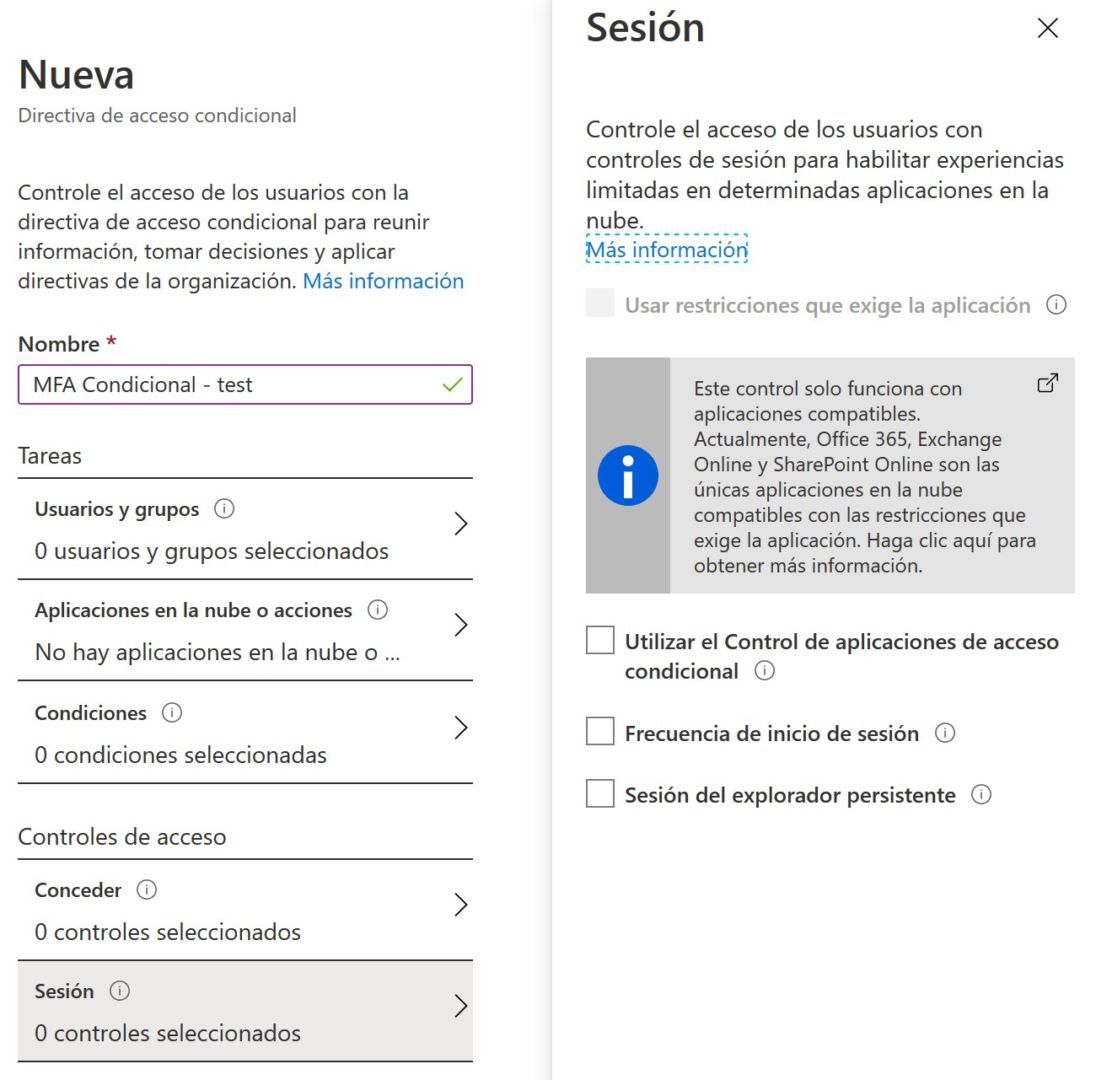

En la pestaña de ‘políticas’ se muestran todas las políticas de acceso condicional existentes, y aquí se crea una nueva. Démosle un nombre, por ejemplo, ‘MFA Condicional – test’.

La política consta de dos partes: tareas y controles de acceso.

- En Tareas se establece a qué aplicación, dónde se aplica y a qué usuario o grupo de usuarios se asigna la política.

- Con Controles de acceso se determina si el acceso se bloquea o se concede bajo ciertos controles.

Tareas

Usuarios y Grupos

En la pestaña Incluir determinamos a quién se aplica la política. Ésta puede asignarse a todos los usuarios, pero también a usuarios invitados y externos, a los roles de Directorio o a Usuarios y Grupos (o una combinación de estas opciones).

- Si elegimos los roles del Directorio, obtenemos una lista desplegable con todos los roles disponibles.

- En el caso de que seleccionemos Usuarios y grupos, podemos asignar la política a un usuario o grupo de seguridad.

- También podemos hacer exclusiones a la asignación configurada en la pestaña Incluir. Esto se puede hacer en la pestaña Excluir y tenemos las mismas opciones que en la de Incluir.

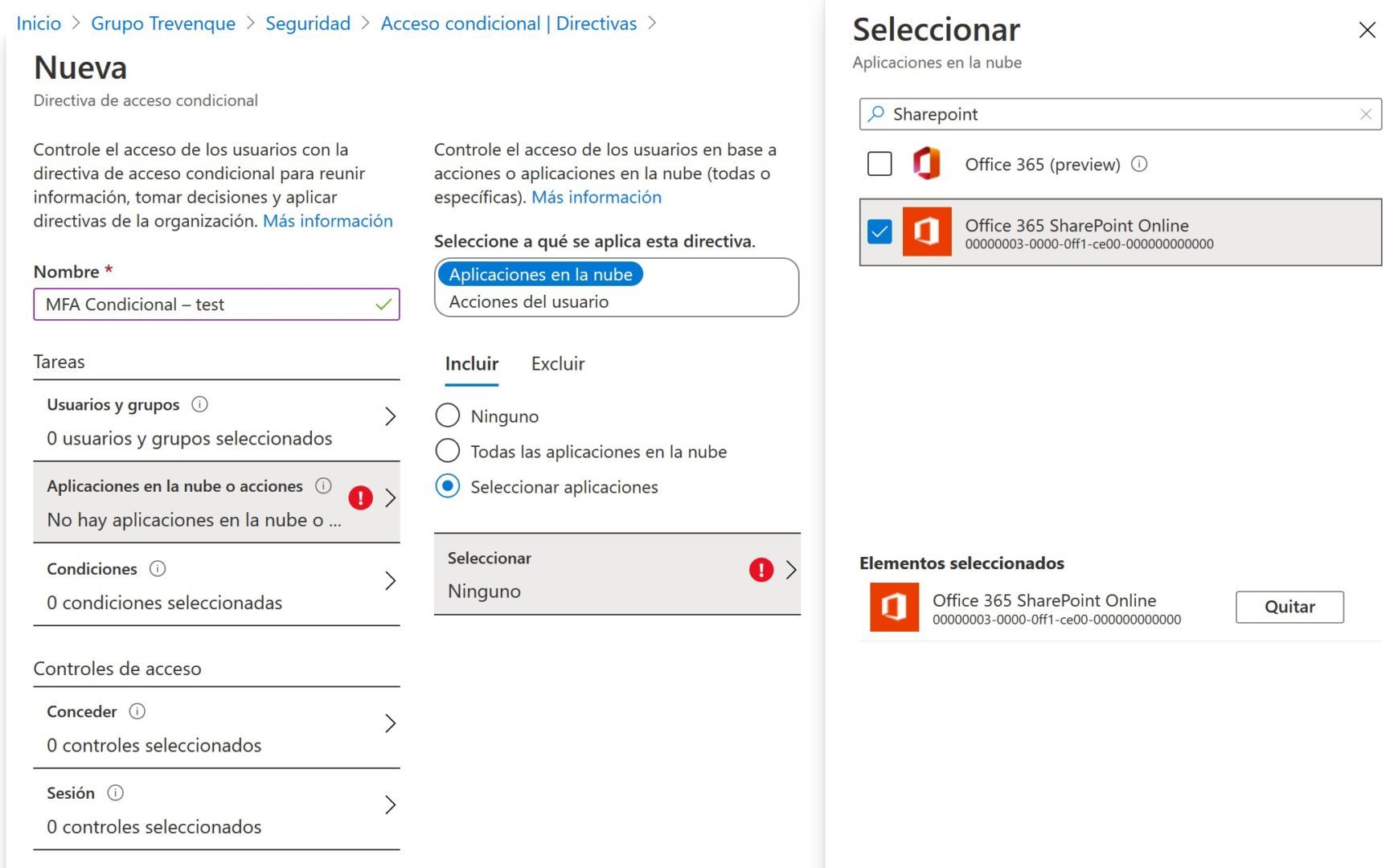

Aplicaciones o acciones de la nube

En la pestaña de aplicaciones o acciones de la nube determinamos a qué aplicación de la nube se destina la política.

Podemos asignar la política a todas las aplicaciones de la nube o sólo a una. Cuando se busca SharePoint, se muestra SharePoint, pero también la nueva opción de Office 365, que está en vista previa. Office 365 contiene múltiples aplicaciones de nube.

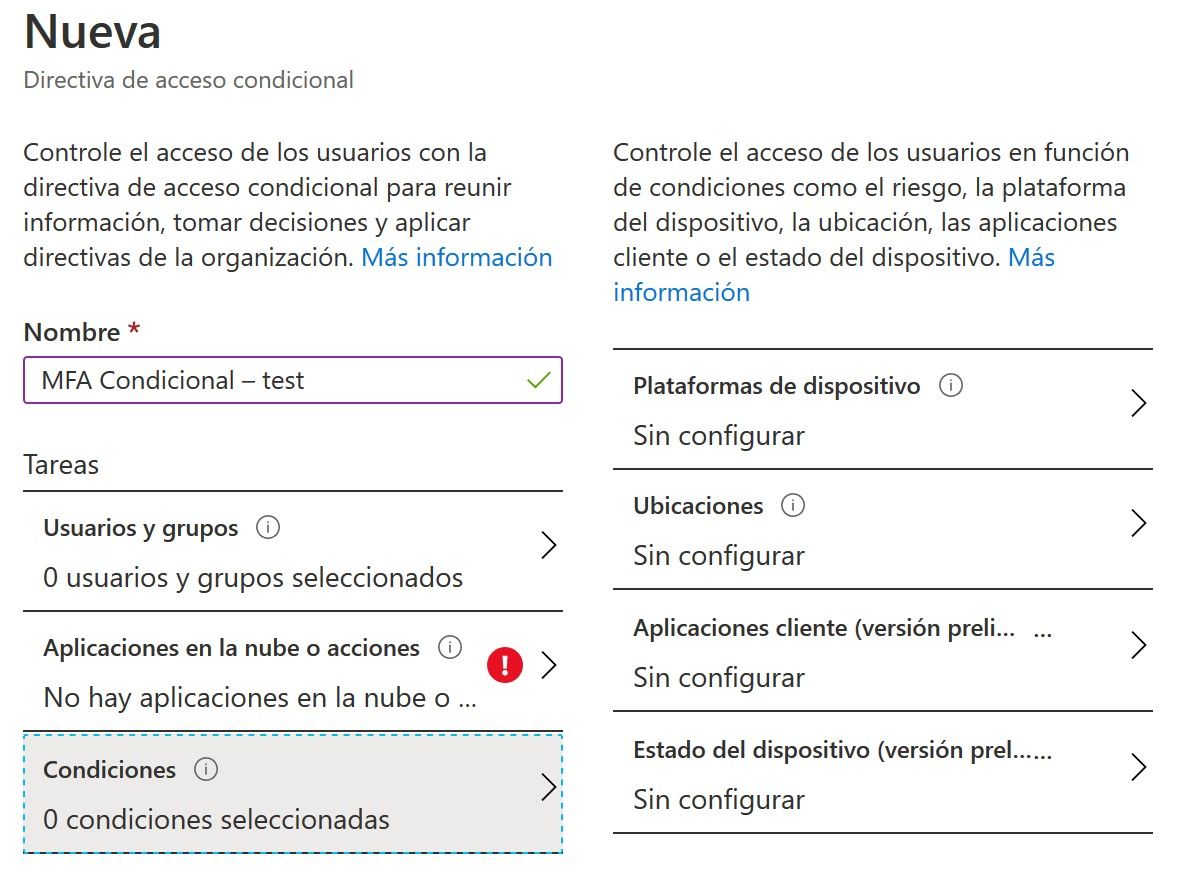

Condiciones

En Condiciones encontramos Plataformas de dispositivos, Ubicaciones, Aplicaciones cliente y Estado del dispositivo.

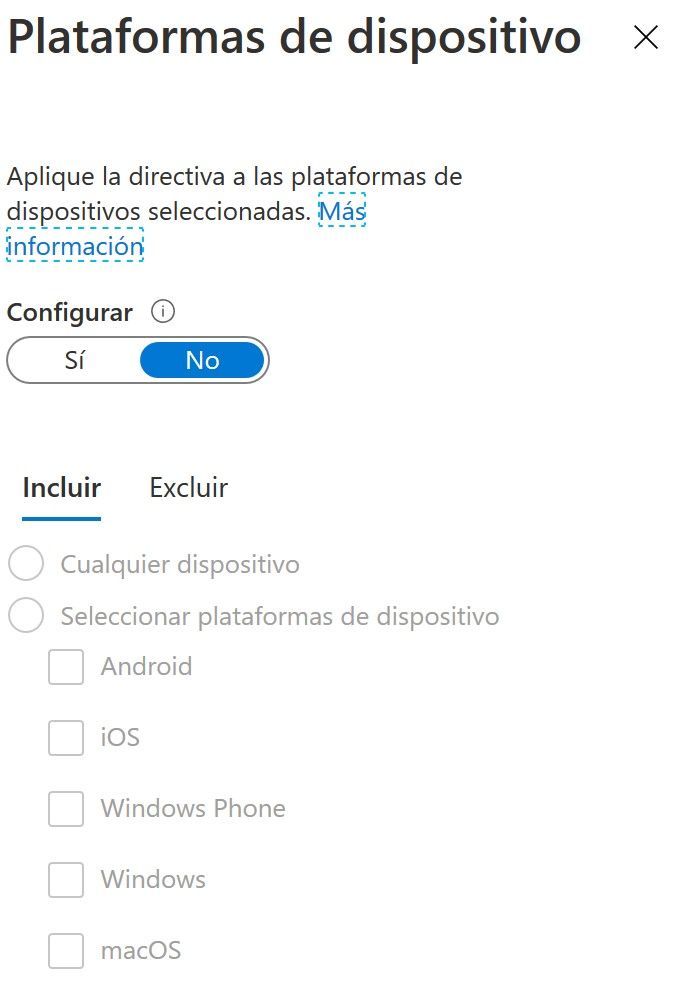

Ya en la pestaña Plataformas de dispositivos determinamos en qué plataforma de dispositivos (sistema operativo) se activa la política. Podemos elegir incluir cualquier dispositivo, o sólo una plataforma.

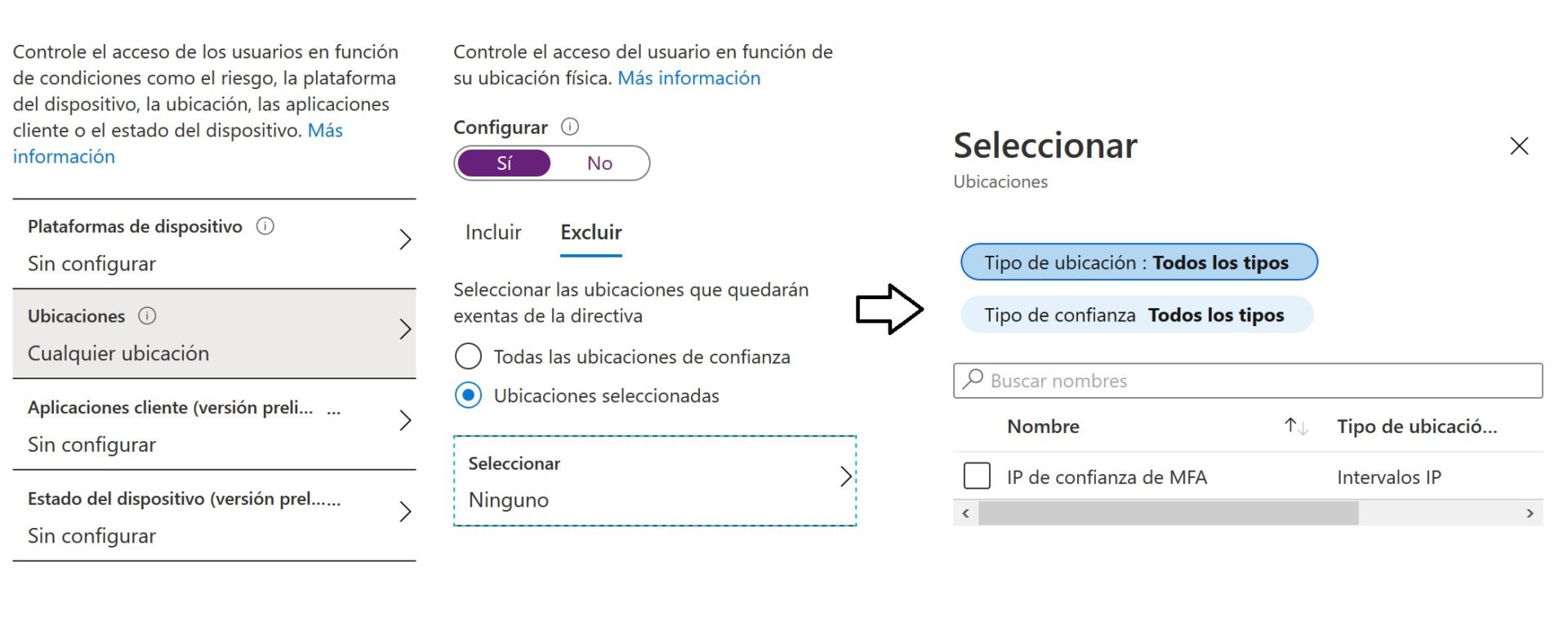

Con Ubicaciones determinamos desde qué ubicaciones se activa la política. Esta puede ser Cualquier ubicación, Todas las ubicaciones de confianza o una ubicación seleccionada.

Podemos establecer exclusiones a los lugares que desencadenan la política, por ejemplo, con las ip de confianza del MFA. Dejo la sección de localizaciones no configurada, ya que quiero que se aplique la política sin importar la localización.

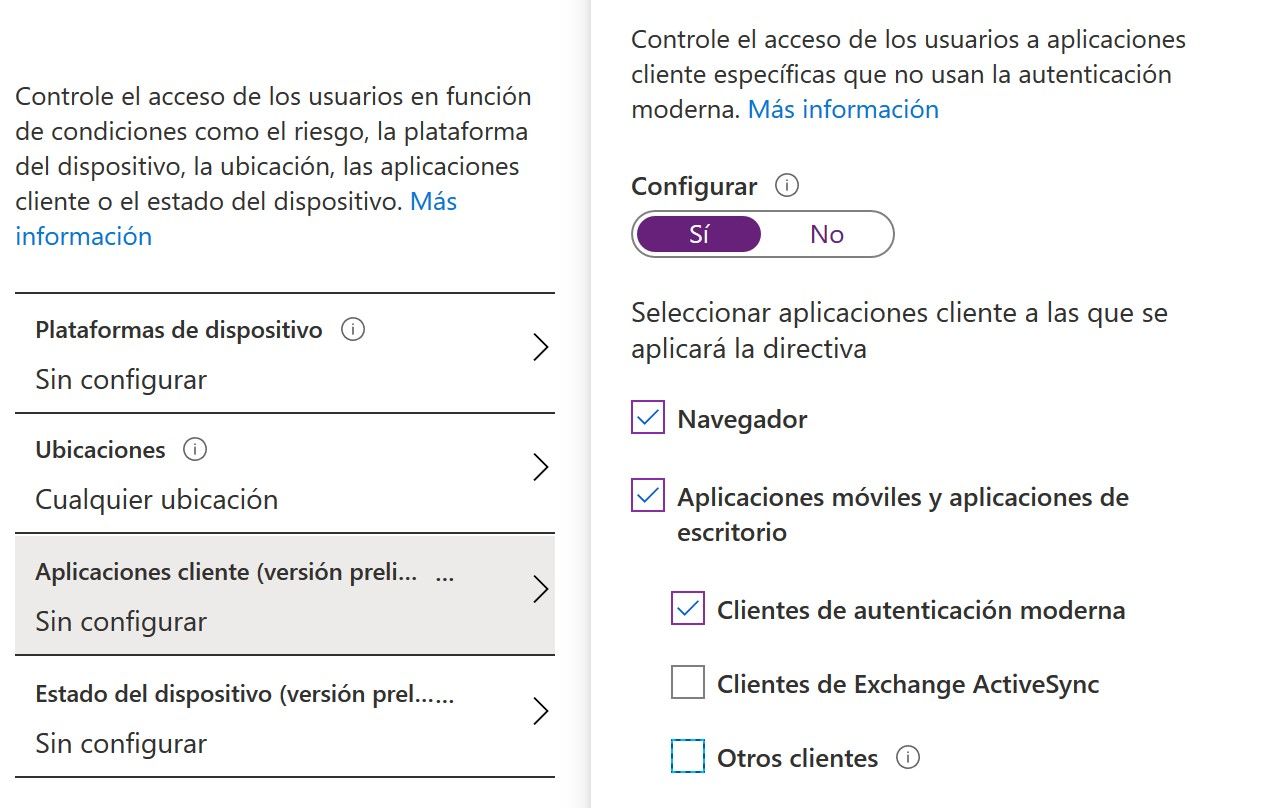

En la pestaña de aplicaciones cliente elegimos las aplicaciones de cliente a las que se aplica la política. En el caso de SharePoint, la política debe aplicarse a los navegadores y aplicaciones móviles y clientes de escritorio que soportan la autenticación moderna.

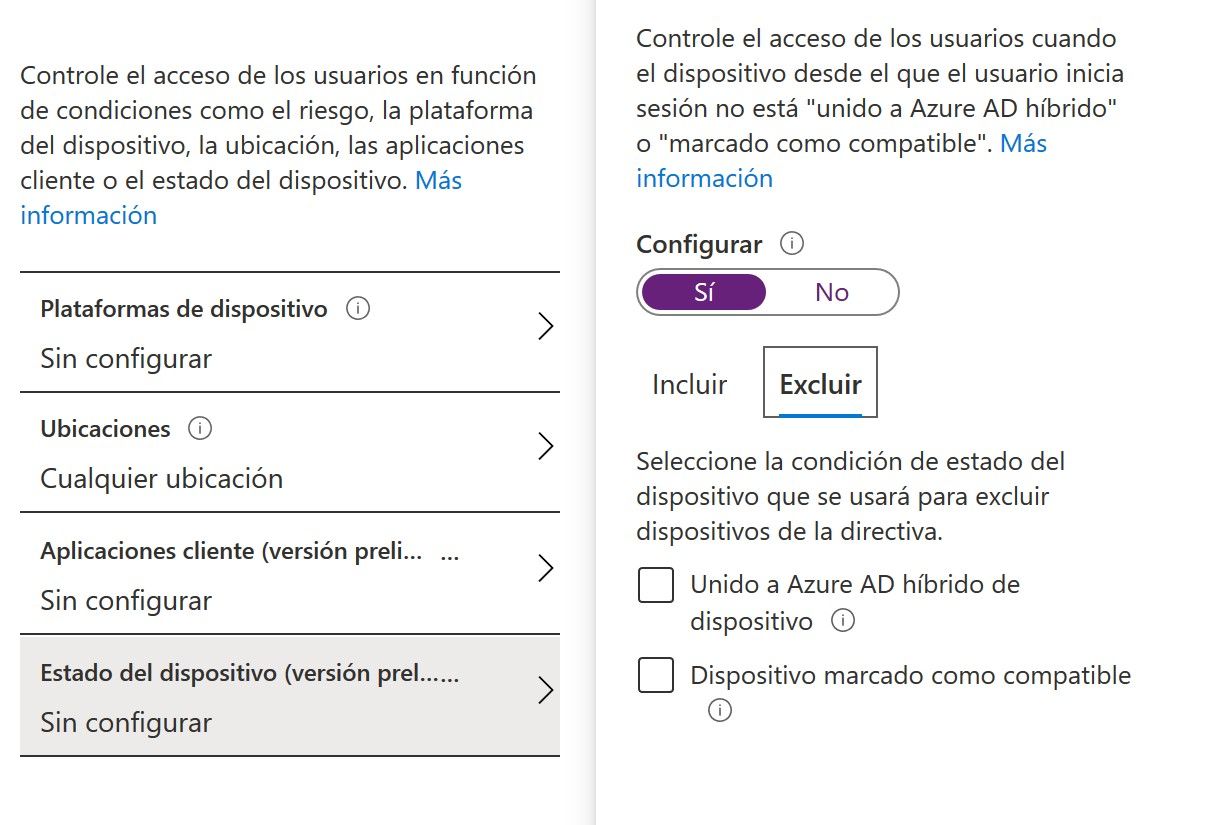

Desde la pestaña de estado del dispositivo podemos excluir de la aplicación de la política a los dispositivos con un estado determinado. Podríamos usar esta opción con nuestra política de MFA, para excluir los dispositivos que están unidos al AD híbrido o marcados como conformes.

Controles de Acceso

Pasamos a la sección de controles de acceso. Aquí determinamos los requisitos que deben cumplirse antes de que se conceda el acceso (o se bloquee).

Como quiero que el usuario sea retado con el MFA cuando acceda a SharePoint, necesitamos verificar Requerir autenticación multifactorial. Pero no deseo que los usuarios reciban un desafío de MFA cuando se usa un AD híbrido unido o un dispositivo compatible. Por lo tanto, también marcamos estas opciones. Sólo se requiere de uno de los controles para conceder el acceso.

En la pestaña de Sesiones tenemos cuatro controles de sesión para permitir una experiencia limitada dentro de una aplicación de nube.

Con las restricciones de uso de la aplicación puedes limitar la experiencia para Exchange y SharePoint en línea en los dispositivos no administrados.

El control de aplicaciones de acceso condicional se utiliza para conectar la política con Microsoft Cloud App Security.

Con la frecuencia de inicio de sesión controlamos el período de tiempo antes de que se le pida al usuario que inicie sesión de nuevo cuando intente acceder a un recurso.

Mediante la sesión del explorador persistente controlamos si se permite a los usuarios permanecer conectados después de cerrar y reabrir su navegador.

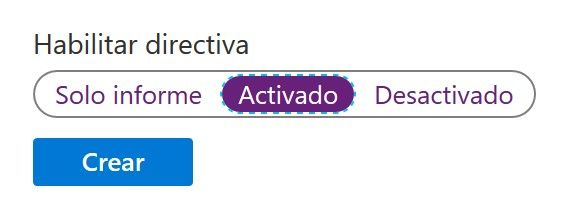

Todas las políticas están en su lugar. Una vez seleccionado todo, elegimos que se active la política y la creamos.

Esto es sólo un ejemplo de la utilización de las políticas de acceso condicional de Azure AD para SharePoint Online. Muchas combinaciones de condiciones son posibles para ajustar la política a tus propias necesidades.

Estas políticas no sólo se pueden usar con todas las aplicaciones de Office 365. También valen para todas las de la empresa que estén conectadas a Azure Active Directory, incluidas las aplicaciones locales disponibles a través de Azure Application Proxy. Esto hace que las políticas de acceso condicional sean muy poderosas para mantener tus datos corporativos guardados.

Deja una respuesta