Alerta roja, nos están atacando (DDoS: Denegación de Servicio Distribuido)

Internet, la red de redes, fue concebida bajo los criterios de la confianza y buena fe de todos los que participaban en aquel proyecto, allá por finales de los años 60. Desde entonces ha revolucionado tanto nuestra vida, que a día de hoy tenemos cosas tan importantes flotando en la nube como fotos y videos de nuestros seres queridos, la contabilidad de nuestra empresa o incluso dinero electrónico.

Hemos pasado de tener el ‘Internet de la Información’ al ‘Internet del Valor‘. Con este nuevo paradigma podemos transmitir desde dinero -en forma de criptomonedas-, realizar contratos inteligentes (smart contracts) como un nuevo formato de relación entre empresas y personas, e incluso es posible trasmitir el bien de una propiedad dejando un registro prácticamente imposible de manipular gracias a la criptografía, la tecnología en la que se basan las blockchains. Quiero destacar con esto la creciente importancia de la disponibilidad, autenticidad e integridad de los sistemas que albergan cada vez mayor valor para nosotros que hasta hace sólo una década.

Desde el momento en que se genera valor en un ámbito de la industria, existen personas con intereses contrapuestos y mucha competición entre sí. Algunos son capaces de hacer cualquier cosa para impedir que sus contrincantes consigan sus objetivos o incluso para robarles información vital o su cartera digital. Comienza pues una guerra de guerrillas entre empresas, gobiernos, crackers y ciudadanos con miles de formas de ataque con el fin de obtener alguna forma de beneficio. Hoy nos centraremos en una de ellas, el ataque de denegación de servicio distribuido o DDoS (Distributed Denial of Service).

Definición y método del ataque simplificado

DDoS (denegación de servicio distribuido) es uno de los métodos utilizados por los crackers o piratas informáticos para alterar el funcionamiento normal de los sistemas. El servicio que prestan los servidores y equipos de comunicaciones en Internet se ve afectado ya sea por degradación (lentitud o mal funcionamiento) o por denegación (parada completa del servicio), lo que genera un perjuicio económico para las empresas.

Básicamente, el ataque consiste en enviar una cantidad tan enorme de paquetes de protocolos TCP/IP a la víctima que consigue que ésta se quede sin recursos, por lo que no podrá atender las solicitudes de conexiones lícitas del resto de clientes del servicio.

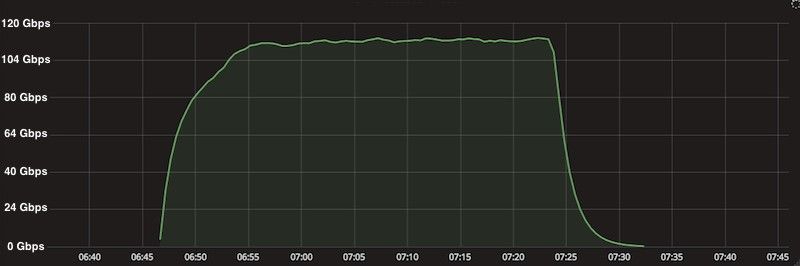

Normalmente se remiten millones de paquetes por segundo de tipo UDP desde cientos de miles de orígenes distintos. Un UDP (User Datagran Protocol) es un tipo especial de paquete de datos que no necesita de establecimiento de conexión con el equipo remoto, se envía y punto. Este modo de funcionamiento está especialmente diseñado para programas que necesitan funcionalidades de tiempo real como puede ser la VoIP o el streaming de video, donde lo importante es que la información llegue lo más rápido posible sin importar que por el camino se pierda ‘algo’. Utilizando esta propiedad y combinándola con técnicas de infección de equipos ‘zombie’ -como las famosas botnets- se consigue que miles de equipos envíen muy escasa información, pero sumados generan ataques de hasta 5Gbps… ¿Qué ancho de banda tienes en casa o en la empresa? ¿Crees que podrías resistir un tráfico entrante de esa magnitud durante horas sin ver afectado tu servicio?

Probablemente no, aunque pensemos que tampoco es para tanto. Hay que ponerse en el lugar de esas empresas que pierden miles de euros por hora ya que sus clientes no pueden realizar compras o, incluso peor, compañías de atención domiciliaria que no pueden prestar un servicio de asistencia a los más vulnerables (por poner un ejemplo).

¿Qué podemos hacer?

- Llevarnos bien con el prójimo. Aunque parezca una tontería, detrás de estos ataques hay personas que piensan, sienten y tienen intereses. En la actualidad es muy fácil contratar un asalto de este tipo en los submundos de la Deep Web o más abajo, en la Darknet, por una módica cantidad de dinero y sin conocimientos. Empleados deshonestos, personas resentidas o empresas que juegan sucio lo tienen fácil para dañar a los demás. Con una estrategia de negociación del tipo ‘ganar-ganar’ y llevando una gestión honrada y honesta de nuestro negocio ya estamos mitigando parte del problema.

- Tener más ancho de banda que el adversario. Hoy en día, a pequeña escala, una línea de 200 o 300Mbps es fácil de saturar con un ataque de este tipo. Dependiendo de cómo sea éste, su frecuencia y su magnitud, un incremento del ancho de banda de nuestros sistemas ayudaría a mitigar el golpe. En la actualidad es fácil conseguir enlaces de datos de entre 1Gpbs y 10Gbps.

- Diversificar los servicios en varias IPs públicas. Normalmente los ataques están dirigidos sobre una única IP. Tener los servicios balanceados en varias y con técnicas básicas de DNS, como el round robing, podría ayudar también a mitigarlo.

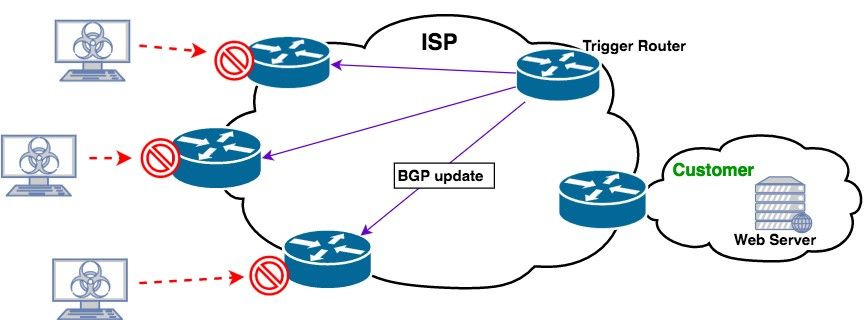

- La técnica del ‘Agujero Negro’ (Black Hole). Se trata de un servicio que prestan los grandes proveedores de acceso a Internet y por el cual, ante un ataque desproporcionado del que no podamos defendernos con ninguna de las estrategias anteriores, ofrecen una herramienta que permite introducir la IP atacada y el proveedor de servicio reconfigurará en cuestión de segundos un desvío en cientos de routers de su red hacia a un ‘Agujero Negro’, descartando todos los paquetes. El atacante habrá conseguido su objetivo desde el punto de vista de los equipos de fuera de nuestro ISP, pero no afectará al resto de máquinas que tengamos en nuestro sistema de cara a Internet ni a los que pertenezcan a nuestros ISP.

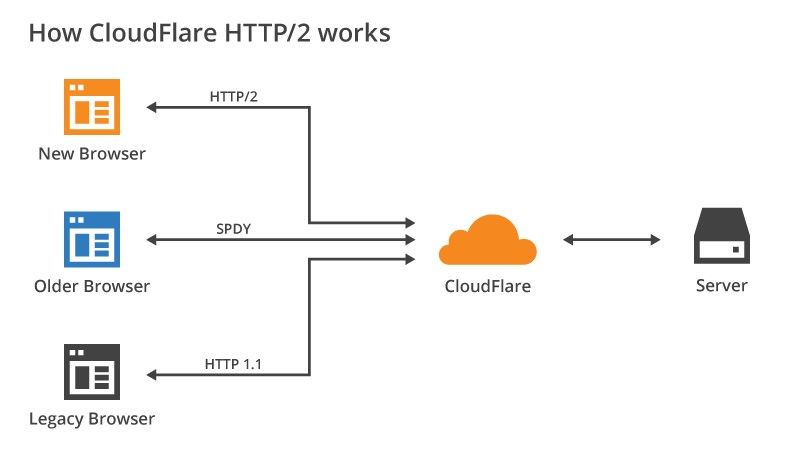

- Contratar un servicio externo con CDN (Content Delivery Network )y anti-DDoS. Existen empresas especializadas que tienen un gran ancho de banda contratado en Internet (algunas disfrutan de hasta más de 600Gbps) que se interponen entre el atacante y nuestros servicios publicados a Internet. Servicios como una CDN (red de distribución de contenido) nos permiten tener ubicados nuestros servicios en no solo un lugar, sino en varios al mismo tiempo, dispersando así por todo el planeta nuestra visibilidad al mundo y complicando bastante los ataques. Algunos de ellos incluyen también servicios anti-DDoS. En muchos de esos servicios nuestra IP pública final no está expuesta ni es visible al atacante, por lo que la ofensiva se realiza sobre esta empresa intermedia que absorbe el trafico entrante con facilidad. Algunos ejemplos destacados son Cloudflare, MaxCDN, Amazon CloudFront, Akamai Edge, o Fastly.

Como ves, con el tiempo los ataques se vuelven cada vez más sofisticados, pero también van naciendo nuevas e innovadoras técnicas para mitigarlos. Un ciclo que no tendrá fin y al que hay que prestar más atención que hasta hace solo pocos años debido al valor que ahora se almacena en la red de redes, Internet.

Deja una respuesta