Doble factor de autenticación en Active Directory: Así se puede hacer

Comencemos por lo básico: La autenticación de múltiples factores (MFA) es un método de control de acceso a nuestro sistema informático o aplicación. Con el MFA el usuario consigue entrar solo después de que presente dos o más pruebas diferentes de identidad, con las que demuestre que es quien dice ser.

En una versión más concreta, la autenticación de dos factores o verificación en dos pasos (A2F) permite confirmar la identidad de un usuario combinando dos componentes de autenticación diferentes.

Este uso de múltiples factores para demostrar la identidad propia se fundamenta en el principio de imposibilidad de que un tercero pueda reunir los factores requeridos para el acceso satisfactorio. A partir de ahí, podemos encontrar diferentes tipos de factores de autenticación:

- Algo que se posee, como una Smart card, un teléfono móvil o un token físico.

- Un concepto que se sabe, como un usuario y una contraseña, o un PIN.

- Algo que se es, alguna característica biométrica.

En un sistema de doble autenticación la identidad se demuestra mediante el uso de dos de estos tres factores.

Aprovechando que Microsoft Active Directory tiene soporte para autenticación mediante smart card o tarjeta inteligente, vamos a desplegar un sistema de autenticación de doble factor sin necesidad de adquirir ningún software adicional.

Como ejemplo vamos a usar Yubikey FIPS. La ventaja de emplear este tipo de dispositivos es que, al ser USB, no necesitamos lectores adicionales para nuestros equipos.

Los pasos a seguir serían los siguientes:

- 1. Adquirir los dispositivos de autenticación (Yubikey FIPS o Nano USB-A o USB-C, en función de los conectores de los puestos de trabajo).

- 2. Cambiar el PIN y el PUK de la smart card.

- 3. Instalar el Minidriver en los equipos (se puede desplegar mediante GPO -Directiva de Grupo).

- 4. Disponer de una entidad certificadora en nuestro Dominio Active Directory.

- 5. Establecer una GPO para la asignación del certificado de usuario en la smart card.

- 6. Configurar la entidad certificadora (CA) para autenticación por smart card.

- 7. Crear una plantilla de Login para asignar los certificados a la smart card.

- 8. Generar e importar los certificados de los usuarios.

Un tutorial de cómo hacerlo paso a paso podemos encontrarlo aquí.

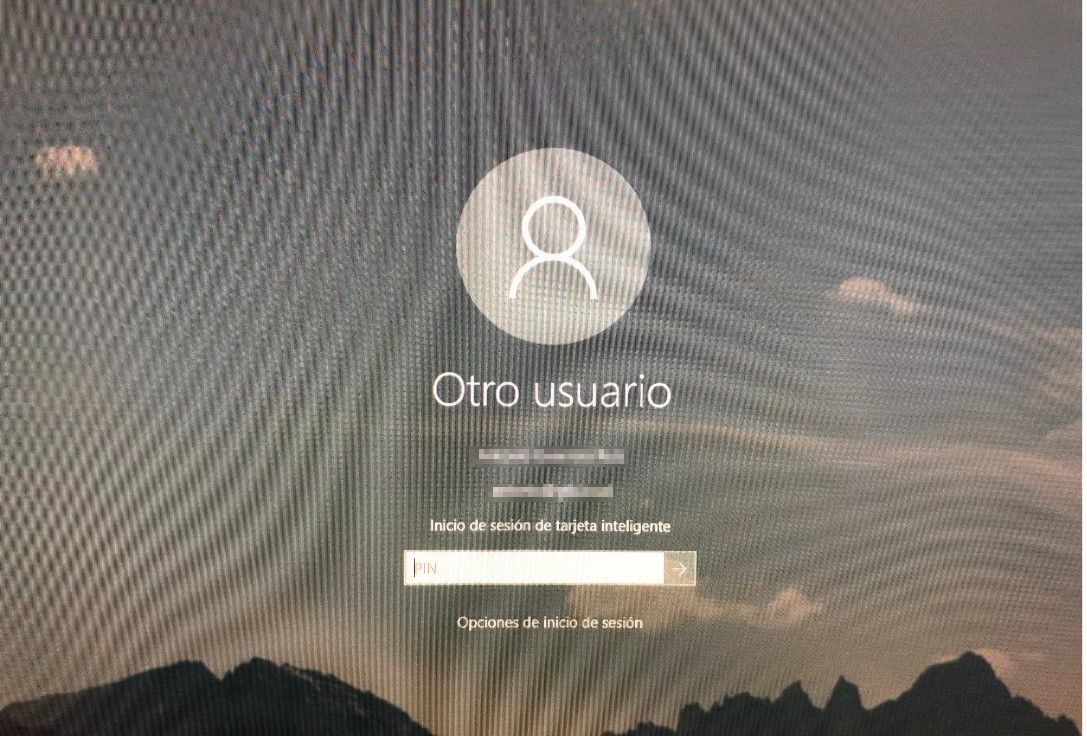

Una vez configurada la GPO para obligar a que el único método de autenticación del sistema sea mediante smart card, debemos introducir el dispositivo en el USB (algo que tenemos) y nos registramos en el sistema mediante un PIN (algo que sabemos). Y listo.

Hola buenos días, quería saber si es posible validar un sistema MFA para el login de windows en una organización con dominio, para únicamente 3 usuarios? Gracias

Hola Jesús. Claro que sí, es independiente del número de usuarios. Saludos