Zerologon: Un 10 en fallo de seguridad

Zerologon. Cuando una vulnerabilidad consigue tener nombre propio, estamos ante un problema de seguridad grave. Está catalogada con la máxima puntuación de gravedad, ¡un 10! Bajo el identificador de CVE-2020-1472, el 11 de agosto se publicó el fallo, que, a modo muy resumido, permite que un host comprometido en nuestra red pueda acceder a nuestro controlador de dominio Windows en menos de tres segundos. Y esto, ¡sin utilizar ni usuarios ni contraseñas!

No se ha hecho eco en los medios hasta el 11 de septiembre, cuando un grupo de investigación publicó un análisis de esta vulnerabilidad. En él, se explica detalladamente cómo funciona y posteriormente, en cuestión de horas, se encontraban muchos exploits disponibles en la red para explotarla.

Así de simple y así de fácil.

¿Qué hace?

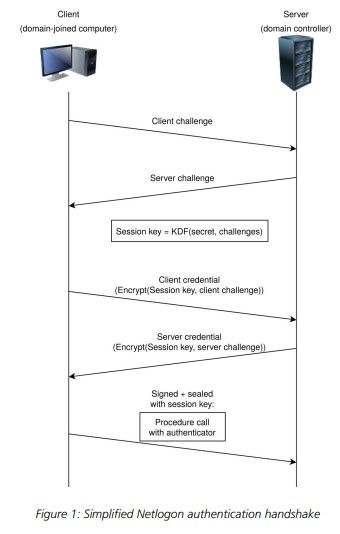

El protocolo de login remoto (Netlogon Remote Protocol, RPC) se utiliza como mecanismo de comunicación con los servidores más importantes de una empresa, los controladores de dominio. Se emplea para muchas tareas relacionadas con la autenticación de usuarios y equipos.

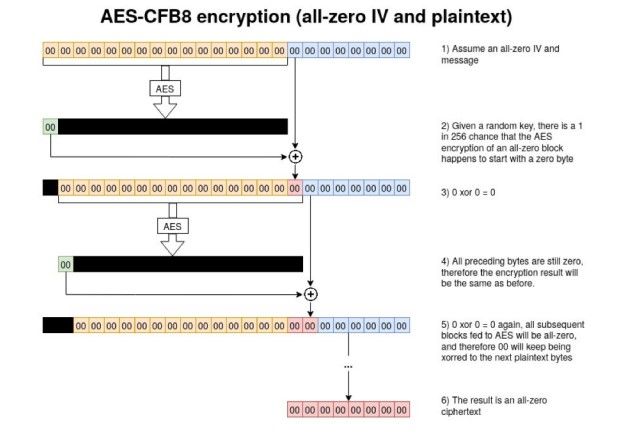

Este protocolo utiliza un mecanismo de «clave previamente compartida» mediante un hash a partir del password del usuario o máquina. La implementación que ha hecho Microsoft del sistema de encriptación utilizado, AES-CFB8, utiliza una serie de bytes, todos establecidos a 0 (de ahí su nombre, ZeroLogon) y que viola los requerimientos de uso. No es recomendable rellenarlos con ceros, ya que permite a un atacante aprovechar este hecho para intentar descubrir por la fuerza bruta los valores que está intentando ocultar y recrear dicho hash que representa al password de una cuenta.

El fallo permite falsificar una cuenta de equipo con privilegios del dominio y, de ahí, escalar privilegios y conseguir tomar control de cuentas de usuario, así como cambiar contraseñas del propio administrador principal.

¿Qué es realmente peligroso?

Si nos ponemos en el lugar del atacante, ¿qué es más beneficioso? ¿Cambiar la contraseña del administrador y alertar rápidamente a todo el equipo técnico, o crear otro usuario administrador del dominio y comenzar a abrir puertas traseras en determinados sitios estratégicos para recopilar información y atacar en el mejor momento?

La primera estrategia es la que utilizaría un ciberdelincuente para pedir un rescate. La segunda, probabilísticamente, puede ser más rentable a largo plazo, ya que puede conseguir el control total de una empresa, tanto de sus sistemas como de su activo más importante: la información. Ficheros, bases de datos, documentación interna, tarjetas de crédito, cuentas bancarias…

Es importante recordar que ahora las leyes intentan proteger la información de manera más consistente. El RGPD (Reglamento General de Protección de Datos) nos insta a poner las medidas necesarias para proteger dicho activo y tiene sus penalizaciones si no lo hacemos.

¿Cómo protegernos?

Aunque ya hemos hablado mucho sobre este tema, en este caso la solución más rápida y sencilla es estar actualizados. En algunos escenarios puede ser realmente complejo o critico por la disponibilidad de 24×7 que requiere un servidor de estas características, pero la mejor práctica es desarrollar un plan de mantenimiento donde contemplar las actualizaciones del sistema operativo y una programación con la que ejecutarlas disciplinadamente. Así de sencillo (o complicado, según el contexto).

Microsoft, a su vez, recomienda opcionalmente habilitar conexiones seguras en el servicio Netlogon («enable secure RPC enforcement mode»). Hay que estudiar bien las repercusiones de esta activación en nuestra red, pero Microsoft ya ha anunciado que el 9 de febrero de 2021 lo activará como modo por defecto.

Resumiendo, Microsoft ha contemplado dos fases:

1. Actualización con su parche correspondiente.

2. Aplicación de la configuración RPC enforcement mode por defecto en febrero de 2021.

En estas otras entradas del blog podréis refrescar algunas de las «best practices» desde el punto de vista de la seguridad:

https://www.cloudcenterandalucia.es/blog/la-importancia-de-invertir-en-ciberseguridad/

https://www.cloudcenterandalucia.es/blog/grave-vulnerabilidad-de-escritorio-remoto-rdp/

Un saludo, y nos vemos en la próxima entrada del blog.

Deja una respuesta